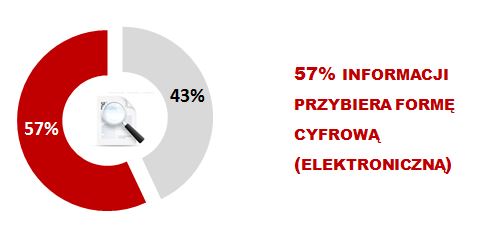

Jeszcze przed kilkoma latami podmioty funkcjonujące w Polsce (zarówno w sektorze publicznym, jak i prywatnym), w tym przedsiębiorcy prowadzący działalność na polskim rynku, nie zdawały sobie sprawy lub nie przywiązywały wielkiej wagi do wartości, jaką przedstawiają posiadane przez nie informacje. W związku z takim podejściem bezpieczeństwo informacji nie było dla polskich firm priorytetem, a często było traktowane wręcz po macoszemu. Bezpieczeństwo informacji utożsamiane było w naszym kraju z zamkniętymi drzwiami biura, zamykaną na klucz szafą, alarmem antywłamaniowym oraz gaśnicą. Najważniejsze dokumenty, wtedy jeszcze istniejące przede wszystkim w formie papierowej, przechowywano w szafach, sejfach, chronionych siedzibach, a najbardziej istotne w bankach. Na wypadek pożaru zawsze pozostawała gaśnica i telefon do Straży Pożarnej. Tradycyjne formy zabezpieczeń nie były najczęściej poprzedzane żadnego rodzaju analizą potencjalnych zagrożeń i były nastawione na zagrożenia fizyczne oraz, a nawet przede wszystkim, na zagrożenia zewnętrzne wobec organizacji.Ten stan rzeczy zmienił się w ostatnich latach jednak dość szybko, na co wskazują wyniki przeprowadzonego przez nas badania. Powszechnie przyjmuje się, że żyjemy dziś i tworzymy tzw.społeczeństwo informacyjne. Powszechna cyfryzacja dokumentów oraz popularność Internetu spowodowały konieczność zmiany podejścia do bezpieczeństwa informacji. Dziś nikt już nie ma wątpliwości, że właśnie informacja stała się jedną z najwyżej cenionych wartości w biznesie. Przewagi nie mają już te podmioty, które potrafią dotrzeć do informacji dostępnych dla wszystkich, ale te, które korzystając z tego dostępu potrafią wybrać z ogromu informacji te rzeczywiście istotne, a także te, które posiadają informacje niedostępne dla innych. Informacje te będą natomiast wartościowe tak długo (pozwolą na osiągnięcie przewagi konkurencyjnej), jak długo uda się je utrzymać w tajemnicy. W związku z rozwojem technologii informacyjnych żyjemy równocześnie w świecie cyfrowym. Dziś zdecydowana większość informacji przybiera postać elektroniczną i przechowywana jest na elektronicznych nośnikach danych – serwerach, dyskach twardych, w chmurze obliczeniowej. Całkowite przejście z tradycyjnej formy, jaką przybierają informacje, a więc z formy papierowej, na formę cyfrową w naszej ocenie jest nieuniknione. Będzie to jednak długotrwały proces, w związku z czym na dzień dzisiejszy nadal duża część informacji istnieje „na papierze”. Jednak nawet w przypadku tradycyjnej formy utrwalania informacji, tworzenie jej zdigitalizowanej kopii staje się standardem.

JUŻ TYLKO 43 % INFORMACJI NADAL FUNKCJONUJE W FORMIE TRADYCYJNEJ – PAPIEROWEJ

Z przeprowadzonych badań wynika, że już tylko 43% informacji nadal funkcjonuje w formie tradycyjnej, papierowej, przy czym jak wyżej wspomniano, najczęściej tworzy się ich cyfrowe kopie. Zatem bardzo często mamy do czynienia z kopiami cyfrowymi (częściej wykorzystywane), funkcjonującymi obok tradycyjnych kopii papierowych (oryginały dokumentów, częściej w celach archiwizacyjnych).

Wyniki przeprowadzonych ankiet wskazują natomiast, że aż 57% informacji funkcjonuje jedynie w formie elektronicznej. Sposoby zabezpieczania informacji przed ujawnieniem zależą natomiast od formy, jaką te przybierają.

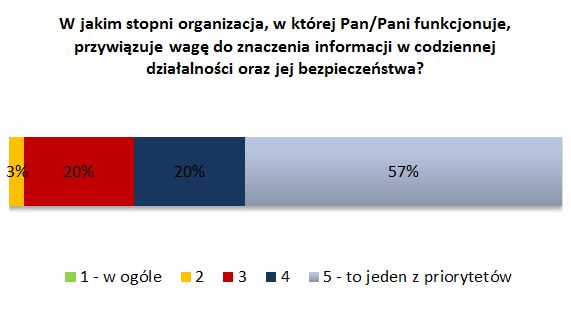

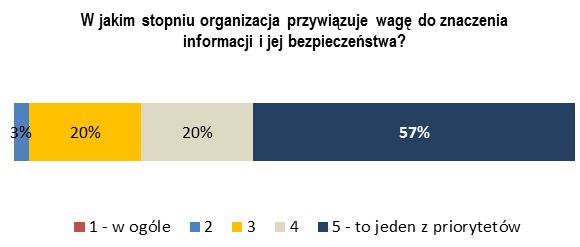

Otaczająca nas rzeczywistość cyfrowa powoduje, że dostęp do informacji jest możliwy praktycznie z każdego miejsca na ziemi i już zwykły telefon daje prawie nieograniczone możliwości. Coraz powszechniejsze usługi świadczone w technologii tzw. chmury obliczeniowej (cloud computing) stawiają nowe wyzwania w zakresie bezpieczeństwa informacji. Dostawcy tego typu usług znajdują się w kręgu podmiotów szczególnie zagrożonych jeśli chodziło bezpieczeństwo informacji. Z przeprowadzonego badania wynika, że ponad 77% organizacji zdaje sobie sprawę z dużej wartości informacji, a jej bezpieczeństwo uważa za jeden z priorytetów. Coraz większą popularność zdobywają różnego rodzaju systemy zarządzania bezpieczeństwem informacji, a także specjalne zespoły mające na celu szybką reakcję na incydenty. Informacje są klasyfikowane, potencjalne zagrożenia są analizowane i dobiera się do nich odpowiednie sposoby zabezpieczania.

77 % ORGANIZACJI ZDAJE SOBIE SPRAWĘ Z DUŻEJ WARTOŚCI INFORACJI, A JEJ BEZPIECZEŃSTWO UWAŻA ZA JEDEN Z PRIORYTETÓW

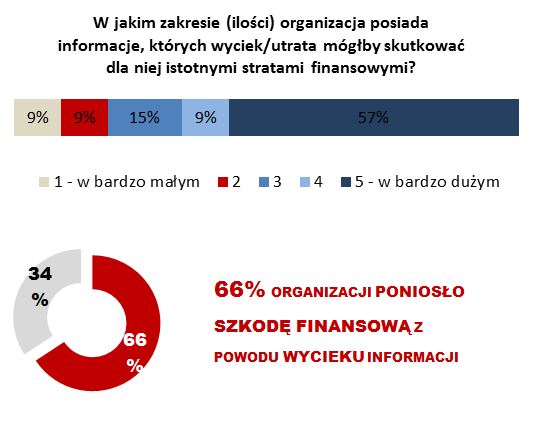

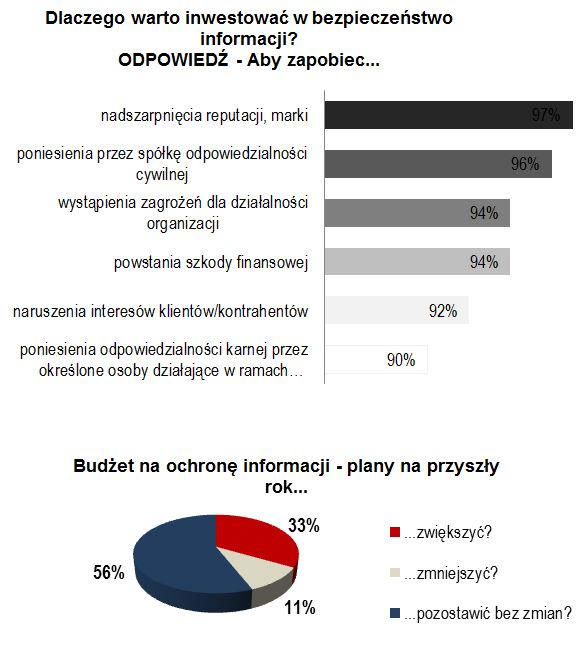

W „poprzedniej epoce”, jeśli chodzi o podejście do wagi informacji, pozostało niewiele działających w Polsce podmiotów. Tylko 3% ankietowanych stwierdziło, że organizacja, z którą są związani przywiązuje niewielką wagę do wartości informacji oraz jej bezpieczeństwa. Bardzo trudno oszacować dokładną wartość informacji. Sprzeciwu nie wzbudza jednak stwierdzenie, że informacja, szczególnie niedostępna dla szeroko pojętej konkurencji, może przedstawiać ogromną wartość dla jej właściciela. Aż 65% ankietowanych przyznaje, że wyciek informacji może skutkować dużymi stratami finansowymi dla ich organizacji. Co jednak ciekawe, tylko 31% organizacji, gdzie incydent związany z bezpieczeństwem informacji rzeczywiście nastąpił deklaruje, że ich organizacja poniosła z tego powodu realne straty. Wraz ze wzrostem świadomości co do wartości, jaką reprezentuje informacja, wzrasta również świadomość konieczności jej zabezpieczania i ochrony. Aż 97% badanych uważa, że warto inwestować w ochronę informacji, a organizacja, z którą są związani powinna to zrobić. Jednocześnie tylko 33% podmiotów deklaruje zwiększenie budżetu związanego z ochroną informacji.

ŚWIADOMOŚĆ ZAGROŻEŃ NA WYSOKIM POZIOMIE

Powszechny dostęp do informacji pociąga za sobą wzrost świadomości, co do zagrożeń związanych z bezpieczeństwem informacji. Codzienne doniesienia prasowe o incydentach dotyczących wycieku i kradzieży danych, szpiegostwa gospodarczego, zagrożeń dla sieci informatycznych, czy też kompromitacji systemów zabezpieczeń, działają na wyobraźnie funkcjonujących w Polsce podmiotów. Zagrożenia związane z bezpieczeństwem informacji podzielić można na wewnętrzne oraz zewnętrzne wobec organizacji.

Z jednej strony do ujawnienia, czy też wycieku informacji może nastąpić na skutek działań, bądź zaniechań samej organizacji. Brak jakichkolwiek zasad związanych z bezpieczeństwem funkcjonujących w danej organizacji informacji, zaniedbania w tym zakresie, czy w końcu zwykła głupota, mogą spowodować zaistnienie incydentu. Z drugiej strony incydent związany z bezpieczeństwem informacji może nastąpić na skutek działań podmiotów zewnętrznych wobec organizacji. Mówi się, że szpieg to drugi najstarszy zawód świata. Dziś z notorycznym zjawiskiem szpiegostwa gospodarczego mamy do czynienia szczególnie tam, gdzie pojawia się konkurencja. Przypadki nieuczciwych praktyk, mających na celu zdobycie informacji będących w posiadaniu konkurenta, można zaobserwować praktycznie w każdej branży i niezależnie od wielkości przedsiębiorstwa. Ze szpiegostwem gospodarczym mamy do czynienia, gdy metody zdobywania informacji na temat konkurentów nie są zgodne z prawem, a ich źródła nie są dostępne. Celem są informacje chronione prawnie lub fizycznie. Do ich zdobycia wykorzystuje się wszystkie możliwe środki i metody, przede wszystkim niejawne, nielegalne, często noszące znamiona przestępstwa, np.: podsłuch telefoniczny, włamanie (tradycyjne i cyberwłamania), podkupienie pracownika itp. Ze względu na fakt, iż większość informacji funkcjonuje w formie cyfrowej, poważnym zagrożeniem dla bezpieczeństwa informacji stały się działania cyberprzestępców. Cyberprzestrzeń stała się obszarem działania zarówno indywidualnych przestępców, jak i zorganizowanych grup przestępczych oraz środowisk ekstremistycznych i organizacji terrorystycznych. Powszechny dostęp do Internetu, przy jednocześnie stosunkowo dużej i łatwej możliwości zachowania anonimowości, sprzyja popełnianiu różnego rodzaju przestępstw, od kryminalnych do ekonomicznych, w tym związanych z kradzieżą poufnych informacji. Zjawisko to stało się powszechne, a globalny wymiar sieci umożliwia popełnienie przestępstwa na terenie jednego państwa.

Dodatkowym problemem dla organów ścigających tego rodzaju przestępców oraz organizacji, które potencjalnie mogą stać się ich ofiarami, jest fakt, iż cyberprzestępczość charakteryzuje się dużą elastycznością i ulega ciągłemu procesowi dostosowywania przy wykorzystaniu szybko rozwijających się nowoczesnych technologii.

91 % ANKIETOWANYCH UWAŻA WYCIEK DANYCH ZA REALNE ZAGROŻENIE

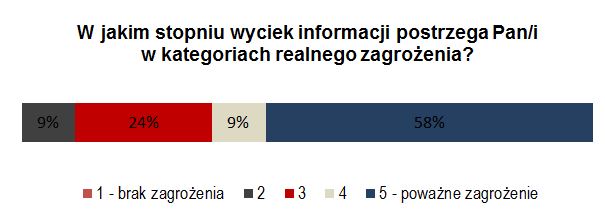

Organizacje zdają sobie sprawę, że wyciek informacji i inne incydenty związane z bezpieczeństwem informacji są realnym zagrożeniem, na co wskazało aż 91% ankietowanych (67% zagrożenie oceniło jako poważne). Walka z przestępstwami takimi jak hacking (nieuprawnione uzyskiwanie informacji), czy sniffing (podsłuch komputerowy), a także udaremnianie dostępu do informacji, przełamywanie zabezpieczeń, czy malware (złośliwe oprogramowanie), to codzienność wielu organizacji. Co ciekawe wśród przebadanych 46% osób uważa, że incydent związany z bezpieczeństwem informacji jeszcze nie dotknął ich organizacji, natomiast 54% podmiotów biorących udział w badaniu spotkała się z takim problemem – jednokrotnie (11%) lub kilkakrotnie (43%).

NAJCIEMNIEJ POD LATARNIĄ

Przeprowadzona ankieta dostarczyła bardzo ciekawych wyników w zakresie zaufania wobec zatrudnionych osób. Z ankiet wynika bowiem, że pracodawcy ufają swoim pracownikom i tylko 21% z nich widzi zagrożenie dla bezpieczeństwa informacji ze strony zatrudnionych osób, a więc wewnątrz organizacji, a aż 52% uważa to za mało prawdopodobne.

NAJSŁABSZYM OGNIEWEM SYSTEMU BEZPIECZEŃSTWA JEST NAJCZĘŚCIEJ CZŁOWIEK

Ankieta zdaje się potwierdzać pewien błąd, który nadal tkwi w myśleniu podmiotów funkcjonujących na polskim rynku, w tym polskich przedsiębiorców. Objawia się on zbyt dużą ufnością wobec swoich pracowników. Dla każdego administratora bezpieczeństwa informacji człowiek jest natomiast największym zagrożeniem (najsłabszym ogniwem systemu). Rosnący poziom zabezpieczeń, zarówno tradycyjnych, jak i informatycznych, powoduje zwrócenie się osób zainteresowanych pozyskaniem poufnych informacji w kierunku „najsłabszego ogniwa”, jakim jest człowiek. W związku z tym zaobserwować można rosnąca liczbę ataków socjotechnicznych skierowanych na pozyskanie informacji od osób wewnątrz organizacji, które mają do nich nieskrępowany dostęp.

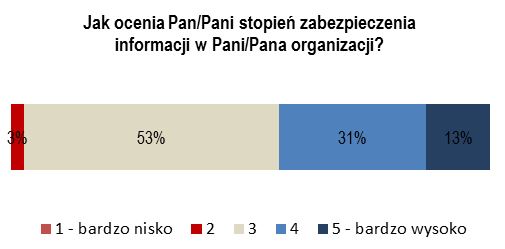

POCZUCIE BEZPIECZEŃSTWA

Pomimo niebezpieczeństw pojawiających się z każdej strony większość osób biorących udział w badaniu jest przekonana o dobrym lub bardzo dobrym stanie zabezpieczeń własnej organizacji w zakresie ochrony informacji. Tylko 3% organizacji przyznaje, że jest słabo zabezpieczona pod kątem ochrony informacji.

ZAOBSERWOWAĆ MOŻNA ROSNĄCĄ LICZBĘ ATAKÓW SOCJOTECHNICZNYCH SKIEROWANYCH NA POZYSKIWANIE INFORMACJI

53% ocenia przygotowanie organizacji i wdrożony system bezpieczeństwa na średnim poziomie, natomiast aż 44% uważa, że organizacja jest dobrze lub bardzo dobrze przygotowana na zaistnienie i obsługę incydentów związanych z bezpieczeństwem informacji.

PRACODAWCY UFAJĄ SWOIM PRACOWNIKOM I TYLKO 21 % WIDZI ZAGROŻENIE DLA BEZPIECZEŃSTWA INFORMACJI ZE STRONY ZATRUDNIONYCH OSÓB

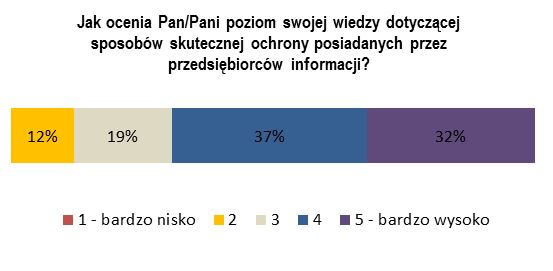

Co ciekawe, aż 69% badanych ocenia posiadaną wiedzę dotyczącą ochrony i bezpieczeństwa informacji (reakcji na incydenty) na wysokim lub bardzo wysokim poziomie.

Wyniki badań

– wartość informacji

– świadomość zagrożeń

– nadmierne zaufanie do pracowników

– poziom zabezpieczeń

Wartość informacji

Informacje bardzo istotne

Świadomość organizacji funkcjonujących na rynku w zakresie wartości, jaką reprezentują informacje jest stosunkowo wysoka. Udzielając odpowiedzi na pytanie „w jakim stopniu przywiązuje się wagę do znaczenia informacji oraz jej bezpieczeństwa?”, żaden z ankietowanych nie stwierdził, że informacja w ogóle nie ma znaczenia, a jej ochrona w ogóle nie jest brana pod uwagę, natomiast mniej niż 3% (dwa podmioty) uznało, że kwestia bezpieczeństwa informacji jest mało istotna.

Na wysoki poziom świadomości wartości informacji wskazuje wynik 57% przebadanych, którzy wskazali bezpieczeństwo informacji, jako jeden z priorytetów organizacji, w której funkcjonują.

Pomimo problemów z dokładnym oszacowaniem wartości poszczególnych informacji, organizacje te zdają sobie sprawę z dużej ich wagi, w szczególności tych stanowiących tajemnice przedsiębiorstwa, stąd tak duży nacisk na ich ochronę.

Powyższe wyniki nie mogą dziwić. Jak już stwierdzono w pierwszej części raportu informacja stała się jedną z najwyżej cenionych wartości w biznesie. Informacje trudne do zdobycia lub niedostępne dla innych, szeroko rozumiana własność intelektualna i know-how, strategie biznesowe, stanowiące najczęściej tajemnice przedsiębiorstwa, to czynniki kształtujące przewagę konkurencyjną. Wszystko to sprawia, że w dzisiejszych czasach informacje mogą przedstawiać bardzo dużą wartość gospodarczą.

Cyfrowy świat

XXI wiek przyniósł rewolucje w komunikacji. Przede wszystkim ze względu na Internet „świat się skurczył”. Kontakt z osobą znajdującą się po drugiej stronie globu nie jest już żadnym problemem. Internet stał się równocześnie podstawowym źródłem informacji. Nowoczesne technologie w komunikacji zmieniły sposób prowadzenia biznesu. Dzięki technologiom mobilnym dostęp do globalnej sieci jest możliwy praktycznie z każdego miejsca, 24 godziny na dobę. Trudno sobie wyobrazić funkcjonowanie w dzisiejszym świecie, zarówno w sferze życia prywatnego jak i biznesowego bez dostępu do tych technologii.

Na uwadze należy mieć również to, że uporządkowany obieg dokumentów w ramach organizacji oznacza oszczędność czasu i usprawnienie działania firmy. To zaś przekłada się na znaczne zmniejszenie kosztów. Papierowy dokument powoli odchodzi do lamusa. Powszechnie mówi się, że to proces nieunikniony i w niedalekiej przyszłości wszystkie firmy, urzędy i innego rodzaju organizacje będą posługiwać się e-dokumentami.

Elektroniczne dokumenty i informatyczne rozwiązania w zakresie ich obiegu (DMS – Dokument Management System) niosą ze sobą szereg zalet. Przede wszystkim e-dokumenty łatwiej uporządkować, oznaczyć i zabezpieczyć przed utratą (archiwizacja), niż ich papierowe odpowiedniki. W przypadku e-dokumentów dużo łatwiejsza jest również kontrola i zarządzanie ich przepływem. Niezwykle istotną zaletą dokumentów istniejących w formie zdigitalizowanej oraz ich przepływu jest czas. Tworzenie, powielanie, przesyłanie, przetwarzanie i wyszukiwanie e-dokumentów zajmuje zdecydowanie mniej czasu, niż praca na dokumentach papierowych. Na dzień dzisiejszy papierowe dokumenty są oczywiście nadal powszechnie stosowane, jednak skanery i aplikacje do OCR, pozwalające na przetworzenie dokumentu papierowego na cyfrowy stają się standardem.

Realne straty finansowe

Skoro informacje mogą przedstawiać realną wartość gospodarczą i często decydują o przewadze konkurencyjnej, ich wyciek z całą pewnością może skutkować zaistnieniem szkody finansowej. Aż 67% ankietowanych stwierdziło, że ujawnienie posiadanych informacji w zdecydowanej większości przypadków może skutkować zaistnieniem realnej szkody finansowej. Inaczej rzecz ujmując, przedstawiciele 50 badanych organizacji stwierdziło, że posiadane przez te organizacje informacje to w zdecydowanej większości dane, których wyciek może skutkować szkodą finansową. Spośród 40 ankietowanych, którzy twierdząco odpowiedzieli na pytanie, czy w ich organizacji doszło do incydentu utraty (wycieku) informacji, 23 (tj. 2/3) przyznało, że utrata danych skutkowała poniesieniem przez ich organizacje szkody finansowej.

Warto inwestować

Wraz ze wzrostem świadomości co do wartości, jaką reprezentuje informacja, wzrasta również świadomość konieczności jej zabezpieczania i ochrony. Prawie wszyscy, bo aż 97% badanych uważa, że warto inwestować w ochronę informacji.

Jeśli chodzi o motywacje, jaką kierują się organizacje inwestujące w zabezpieczanie posiadanych informacji, najwięcej osób wskazało chęć uniknięcia nadszarpnięcia, czy nawet utraty dobrej reputacji, co z całą pewnością nastąpiłoby w przypadku zaistnienia incydentu wycieku informacji. Równie często ankietowani wskazywali, że wdrożenie zabezpieczeń nastawionych na ochronę informacji może zapobiec zaistnieniu odpowiedzialności cywilnej, która wiązałaby się z naruszeniem interesów klientów/kontrahentów (kary umowne, odpowiedzialność związana z zachowaniem otrzymanych informacji w poufności), a także poniesienia szkód finansowych. Z badań wynika zatem, że zdecydowana większość ankietowanych wie, że w zabezpieczenia chroniące informacje przed ich utratą warto inwestować, a także ma świadomość przed jakimi skutkami chce się chronić. Jednocześnie tylko 33% podmiotów deklaruje faktyczne zwiększenie budżetu związanego z ochroną informacji w najbliższej przyszłości. W pewnym stopniu można tłumaczyć spowolnieniem gospodarki w ostatnich kilku latach.

Świadomość zagrożeń

Incydent realnym zagrożeniem

Okazuje się, że znaczna większość respondentów badania (67%) uważa, że wyciek informacji to istotne zagrożenie dla prowadzonej działalności. Co więcej, żaden z badanych nie stanął na stanowisku, że potencjalny wyciek informacji nie miałby w ogóle negatywnego wpływu na prowadzoną działalność.

Nie przyznaje się, czy nie wiem?

Ponad połowa badanych podmiotów (54%) przyznaje, że ich organizacja padła ofiarą wycieku lub kradzieży informacji. Oznacza to, że z 75 przebadanych organizacji 40 podmiotów doświadczyło utraty informacji, czy to na skutek własnych zaniedbań, czy na skutek działań osób trzecich. 11% ankietowanych przyznało, że incydent związany z bezpieczeństwem informacji, który doprowadził lub mógł doprowadzić do jej wycieku, zdarzył się w przeciągu ostatniego roku jeden raz, natomiast 43% zmagało się z tego typu problemami kilka razy w ciągu roku. Nikt nie zadeklarował, że walka z tego rodzaju zjawiskiem to dla niego codzienność.

Aż 46% ankietowanych zadeklarowało, że ich organizacji nie dotknął problem związany z bezpieczeństwem informacji. Mając na uwadze skalę zagrożeń i liczbę notowanych przypadków naruszeń bezpieczeństwa informacji (wycieki, kradzieże informacji itp.), wynik ten może dziwić. Jednak może on oznaczać również, że respondenci nie byli skłonni do ujawniania takich informacji albo, co równie prawdopodobne, że badane organizacje co prawda doświadczyły kradzieży informacji, ale nie są jednak tego świadome.

Nadmierne zaufanie do pracowników

Ufamy swoim pracownikom

Na podstawie przeprowadzonych badań można stwierdzić, że zagrożenia związane z bezpieczeństwem informacji kojarzą się najczęściej z atakiem hakerskim i działaniem osób z zewnątrz wobec danej organizacji. Przypomnijmy, że aż 52% badanych firm uważa, że niemożliwe lub mało prawdopodobne jest, aby do wycieku informacji doszło na skutek działania własnych pracowników.

Najciemniej pod latarnią

Rzeczywistość pokazuje jednak, że zdecydowana większość przypadków naruszenia bezpieczeństwa informacji ma związek z brakiem regulacji dotyczących bezpieczeństwa informacji i narzędzi do ich ochrony, a także właśnie z pracownikami danej organizacji. Szczególne zagrożenie wiązane jest z pracownikami zatrudnionymi na stanowiskach menedżerów średniego szczebla. Mają oni bowiem szerszy dostęp do ważnych dla organizacji informacji, niż pracownicy na niższych stanowiskach. Jak już wyżej wspominano, dla każdego specjalisty zajmującego się bezpieczeństwem informacji człowiek jest największym zagrożeniem. Truizmem jest, że bezpieczeństwo absolutne jest możliwe do osiągnięcia, bowiem nawet najbardziej przemyślane i zaawansowane technicznie systemy bezpieczeństwa informacji w dużej mierze zależą od ludzi. Człowiek działający nieświadomie, bądź przez łamanie zasad związanych z bezpieczeństwem informacji może spowodować całkowitą kompromitację systemu bezpieczeństwa (przykład „żółtej karteczki” z zapisanym hasłem wydaje się adekwatny). Dużym problemem jest nadal częste wykorzystywanie właśnie tej drogi zdobycia poufnych informacji, czyli od nieświadomego zagrożenia pracownika danej organizacji.

CZŁOWIEK MOŻE SPOWODOWAĆ CAŁKOWITĄ KOMPROMITACJĘ NAWET NAJLEPIEJ ZORGANIZOWANEGO SYSTEMU BEZPIECZEŃSTWA

Zdaje się, że nadal najczęściej wykorzystywanym medium ataku tego rodzaju jest poczta e-mail. Coraz częściej wykorzystuje się prywatne konta pocztowe pracowników, które nierzadko są słabiej monitorowane, przede wszystkim pod względem bezpieczeństwa załączników, jak również dostęp do nich często omija zabezpieczenia sieci firmowej. Możliwość dostępu do poczty prywatnej z poziomu służbowego komputera powoduje, że wszystkie potencjalnie niebezpieczne załączniki mogą znaleźć się na serwerach firmowych z ominięciem całej infrastruktury bezpieczeństwa. „Ostatnią deską ratunku” w takim przypadku pozostaje lokalnie zainstalowany na danym komputerze program antywirusowy, jednak złośliwe oprogramowanie wykorzystujące luki typu „0-day” również z tym potrafi sobie poradzić.

W dalszym ciągu spotkać się można również z próbami zainfekowania wewnętrznej sieci danej organizacji poprzez wykorzystanie nośników fizycznych. Pozostawiony w odpowiednim miejscu pendrive, czy też inny nośnik danych, często z samej ciekawości zostanie sprawdzony przez pracownika atakowanej organizacji na służbowym komputerze, co może wiązać się z infekcją komputera, najczęściej koniem trojańskim.

Tym bardziej człowiek działający z premedytacją, w sposób przemyślany, może z cała pewnością doprowadzić do incydentu wycieku, bądź kradzieży chronionych informacji. Jeżeli dodamy do tego okoliczność, że człowiek ten zna zasady funkcjonowania wdrożonego w danej organizacji systemu bezpieczeństwa informacji, zagrożenie wycieku danych znacząco wzrasta. Właśnie z tego względu pracownicy stanowią szczególnie niebezpieczną grupę osób zagrażających bezpieczeństwu informacji.

Z doświadczeń kancelarii SZIP oraz firmy Mediarecovery wynika, że nielojalnych pracowników można podzielić na trzy grupy:

– Osoby nieświadome wagi informacji z jakimi pracują

Wyciek danych z ich udziałem podyktowany jest najczęściej brakiem wyobraźni i łamaniem zasad związanych z bezpieczeństwem informacji. Osoby, które nie zdają sobie sprawy, jak wielką wartość mogą przedstawiać informacje, które zostały im powierzone, w mniejszym stopniu będą zmotywowane do przestrzegania wdrożonych zasad.

– Osoby mające poczucie skrzywdzenia przez przełożonych

Niszcząc dane lub udostępniając je konkurencji tego rodzaju pracownicy chcą zemścić się na firmie za doznane krzywdy.

– Osoby wykorzystujące swoją pozycję

Osoby tzw. „nie do ruszenia”, czy to z uwagi na długoletnią pracę w danej firmie, „znajomości” lub zaufanie jakimi obdarza ich przełożony.

Pomimo tego, jak już na początku wskazano, ponad połowa ankietowanych darzy pracowników swojej organizacji zaufaniem i nie widzi w nich zagrożenia dla bezpieczeństwa informacji. Wśród osób ankietowanych 20 respondentów udzieliło odpowiedzi, że prawdopodobne jest, aby do wycieku informacji doszło na skutek działalności ich pracowników, świadomej lub nie. 12% wskazało na wysokie prawdopodobieństwo zaistnienia incydentu związanego z bezpieczeństwem informacji związanego z pracownikami, natomiast 9%, czyli przedstawiciele 7 organizacji, uznało, że prędzej czy później taki incydent „pracowniczy” nastąpi i jest to pewne. \

Poziom zabezpieczeń

Poczucie bezpieczeństwa

Z niżej przywołanych danych wynika, że większość z biorących udział w badaniu firm i organizacji, pomimo świadomości istnienia zagrożeń, jest przekonana o wystarczającym (53%), wysokim (31%) lub bardzo wysokim (13%) poziomie wdrożonych zabezpieczeń. Jedynie 3% badanych, a więc 2 osoby, przyznały, że poziom zabezpieczeń w zakresie ochrony informacji nie jest w ich organizacji na wystarczającym poziomie.

Ankietowani również dość wysoko ocenili swój poziom wiedzy w zakresie ochrony i zapewnienia bezpieczeństwa funkcjonującym w organizacji informacji. Ponad 2/3 przedstawicieli firm i organizacji ocenia swój poziom wiedzy w tym zakresie na wysoki lub bardzo wysoki. Wyniki można częściowo tłumaczyć faktem, iż w badaniach udział wzięli przede wszystkim specjaliści do spraw IT i bezpieczeństwa informacji. Tymczasem jak stwierdził kiedyś Józef Teodor Konrad Korzeniowski: „Poczucie bezpieczeństwa, nawet najbardziej usprawiedliwione, jest złym doradcą” (Joseph Conrad).

Poczucie bezpieczeństwa w zakresie ochrony informacji może być natomiast złudne. Na uwadze należy mieć z jednej strony rosnącą wartość, jaką przedstawiają informacje, szczególnie te wpływające na przewagę konkurencyjną, albo te, które organizacje są w szczególności zobowiązane chronić, a z drugiej rosnąca ilość przypadków nieuczciwych (bezprawnych) prób ich pozyskania.

Prognozy w zakresie bezpieczeństwa informacji również nie napawają optymizmem. Specjaliści w tej dziedzinie przewidują, że z każdym rokiem przybywać będzie sposobów na uzyskanie chronionych danych wykorzystywanych przez nieuczciwych konkurentów, nielojalnych pracowników i cyberprzestępców.

SPECJALIŚCI PRZEWIDUJĄ WZROST ILOŚCI SPOSOBÓW NA UZYSKANIE CHRONIONYCH DANYCH

Coraz bardziej wyszukany malware, wzrost ataków z użyciem złośliwych aplikacji w celu wyłudzenia szczegółów dotyczących płatności oraz innych nawet tylko potencjalnie cennych danych, skierowanie uwagi cyberprzestępców na coraz bardziej popularne i częściej wykorzystywane w biznesie urządzenia mobilne oraz niebezpieczeństwa związane z technologią cloud computing – to szybko rozwijające się zagrożenia, które system bezpieczeństwa musi przewidzieć.

Bezpieczeństwo absolutne nie jest możliwe, a systemy zarządzania bezpieczeństwem informacji konstruowane są dziś przy założeniu, że do incydentów będzie dochodzić. Celem tego rodzaju rozwiązań powoli staje się nie zapobieganie incydentom, ale ich skuteczna obsługa, minimalizująca negatywne konsekwencje dla posiadaczy informacji. Natomiast, aby dany system bezpieczeństwa informacji mógł prawidłowo funkcjonować, musi być stale dostosowywany do pojawiających się nowych zagrożeń.

CIĄGŁY WZROST I PRÓBY PRZEWIDYWANIA NIEBEZPIECZEŃSTW, TO WARUNEK SINE QUA NON DOBREGO SYSTEMU

Natomiast wyniki niniejszego badania w zakresie poczucia bezpieczeństwa, a także zderzenie ich z wynikiem ankiety dotyczącym planów inwestowania we wdrożone systemy zabezpieczeń pokazują, że większa część ankietowanych uważa poziom swoich zabezpieczeń za wystarczający lub dobry i w związku z tym nie zamierza inwestować w jego poprawę w perspektywie najbliższego roku.

SYSTEMY ZARZĄDZANIA BEZPIECZEŃSTWEM INFORMACJI KONSTRUOWANE SĄ DZIŚ PRZY ZAŁOŻENIU, ŻE DO INCYDENTÓW BĘDZIE DOCHODZIĆ

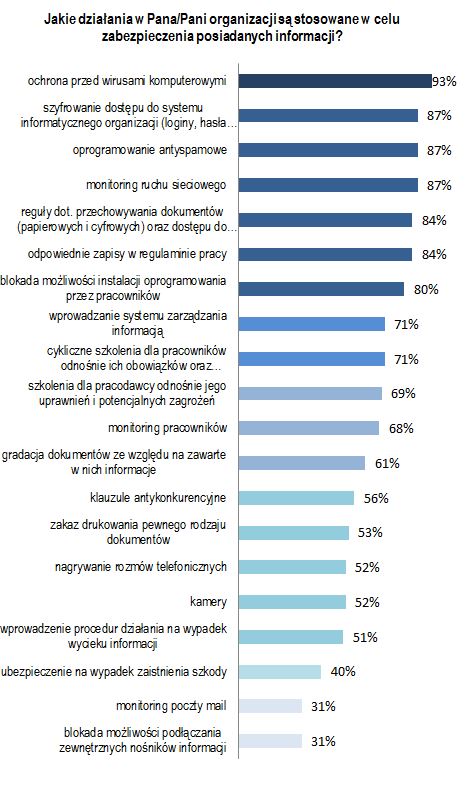

Sposoby zabezpieczeń

W pytaniu dotyczącym wdrożonych w reprezentowanej organizacji sposobów zabezpieczeń w zakresie ochrony informacji najpopularniejszą odpowiedzią był wszystkim dobrze znany program antywirusowy. Zdecydowana większość przebadanych firm i instytucji korzysta z tego rodzaju ochrony (93%). Równie popularne okazały się: monitoring ruchu sieciowego, oprogramowanie antyspamowe oraz szyfrowanie dostępu do sieci (po 87%). Najczęściej spotykanymi sposobami zabezpieczeń przed utratą cennych informacji okazują się zatem zabezpieczenia techniczne, informatyczne, nastawione zdecydowanie na informacje istniejące w środowisku cyfrowym.

NAJCZĘSCIEJ SPOTYKANYMI SPOSOBAMI ZABEZPIECZEŃ PRZED UTRATĄ CENNYCH INFORMACJI OKAZUJĄ SIĘ ZABEZPIECZENIA TECHNICZNE

Spośród ankietowanych 84% osób wskazało, że w ich organizacji stosuje się odpowiednie klauzule prawne związane z ochrona informacji. Zapisy w umowach o pracę (zakaz konkurencji, obowiązek zachowania poufności), czy w umowach z kontrahentami (NDA) to najczęściej spotykane klauzule. Zabezpieczenie w postaci zastosowania odpowiednich konstrukcji prawnych oddziałuje z jednej strony „prewencyjnie”, wskazując pracownikom, czy kontrahentom, na ich zobowiązania i potencjalnie negatywne konsekwencje ich niedopełnienia, z drugiej strony „reaktywnie”, umożliwiając lub zdecydowanie ułatwiając dochodzenie roszczeń przed sądem.

Taka sama liczba biorących udział w badaniu osób wskazała, że w ich organizacji funkcjonują specjalnie opracowane reguły dotyczące przechowywania i archiwizacji dokumentów (zarówno tradycyjnych, jak i cyfrowych), a także związane z dostępem do poszczególnego rodzaju informacji.

Najrzadziej stosowanymi sposobami dbania o bezpieczeństwo informacji okazały się:

– monitoring poczty e-mail, co można tłumaczyć z jednej strony kontrowersjami natury prawnej, co do możliwości stosowania tego rodzaju rozwiązania oraz z drugiej – wysokim poziomem zaufania do własnych pracowników; blokada możliwości podłączania zewnętrznych nośników, co jest niestety niepokojące, zważywszy na fakt, iż „podrzucenie” zainfekowanego urządzenia jest nadal jednym z najbardziej popularnych sposobów wykradania danych.

ISO/IEC 27001

W związku z rosnącym zagrożeniem związanym z bezpieczeństwem informacji coraz większą popularność zdobywają różnego rodzaju systemy zarządzania bezpieczeństwem informacji. Systemy te nastawione na prewencje i reakcje wdraża u siebie coraz większa liczba funkcjonujących na rynku, świadomych zagrożenia i wartości informacji podmiotów. Jednym z rozwiązań jest wdrożenie systemu zgodnego z ISO/IEC 27001, a więc międzynarodową normę standaryzującą systemy zarządzania bezpieczeństwem informacji. Wśród przebadanych podmiotów ponad 37% (28 organizacji) zadeklarowało wdrożenie systemu zgodnego z normą.

Grupa badawcza

Badania przeprowadzono na podstawie ankiet zbieranych przy okazji wydarzeń związanych z bezpieczeństwem informacji (szkolenia, konferencje) oraz na spotkaniach indywidualnych przedstawicieli Kancelarii. Zebrano łącznie 75 ankiet uzupełnionych przez osoby reprezentujące 75 różnych podmiotów.

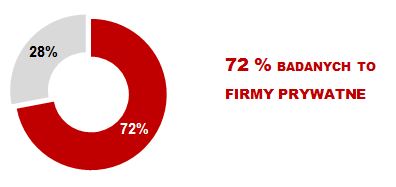

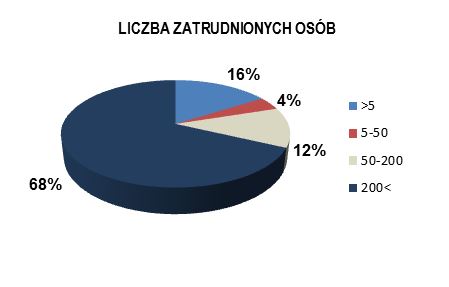

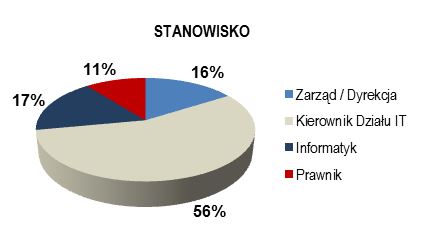

Zdecydowana większość ankietowanych reprezentowała podmioty z sektora prywatnego (72%). Oznacza to, iż w badaniu udział wzięły 54 podmioty z grupy funkcjonujących na rynku przedsiębiorstw, spółek prawa handlowego, czy organizacji. Pozostała grupa 28 podmiotów (28%) należy do sektora publicznego. Ponad dwie trzecie (68%) przebadanych osób reprezentowało duże podmioty, zatrudniające powyżej 200 pracowników (68%). Zdecydowana większość ankietowanych to informatycy, pełniący najczęściej funkcje kierowników działów IT organizacji (55 osób). Pozostałą część ankietowanych stanowiły osoby z kierownictwa organizacji (12 osób) oraz działów prawnych (8 osób).